En mercado libre vi una oferta de este tipo, donde el autor, un supuesto hacker, aseguraba que con su gran secreto estariamos libres de virus PARA SIEMPRE. Jajaja, averigue el dizque "secreto" y... bueno, mejor léanlo ustedes.

Este Manual fue diseñado por Francisco

Félix, Hacker Informático, a él todos los

créditos, nosotros solamente nos dedicamos a

Comercializar la Información.

“El Secreto Mejor Guardado de la Informática”

Guía para librarse de virus, espías, troyanos,

etc., de una vez y para siempre.

Hola Amigo Bienvenido.

Te saluda Emigdio Cecilio, director de COMPUTEZ,

una empresa dedicada a la venta de Información

Importante en el campo de la Informática, en este

manual tu encontraras la explicación por la cual

los ordenadores están llenos de virus , en los

cuales muchas veces perdemos demasiado tiempo

tratando de ayudar a nuestro ordenador a que su

desempeño sea mucho mejor, comprando antivirus,

anti espías, probando herramientas “gratis” que

regalan en Internet logrando la mayoría de la

veces Infectar mas al PC, es por eso que diseñamos

este manual que te ayudara a trabajar más

tranquilo en tu ordenador y preocuparte menos por

toda la Inseguridad que existe actualmente.

Iniciamos.

¿Cómo Surgió y el Por qué de Este Manual?

Su autor es Francisco Félix un Hacker Informático,

el trabaja para muchas empresas dando seguridad y

de igual modo presta sus conocimientos para el

Gobierno en el campo de la intranet y el mundo de

los servidores.

Un día después de trabajar sobre una línea de

equipos del Gobierno en los cuales el estaba

teniendo problemas, llego a la frustración ya que

por mas antivirus que instalaba los virus seguían

filtrándose, no importaba el tipo de antivirus,

tampoco si era con licencia, o era crackeado

tarde que temprano siempre se Filtraban, y fue su

investigación más experimentación los que lograron

dar con la clave y solución del problema, de

manera práctica, fácil de usar para todo aquel que

tenga conocimientos básicos en computación y

quiera librarse de estos problemas lo pueda hacer

sin complicarse la vida, y es así como surgió la

idea de hacer un manual que explicara claramente

el por qué de los virus, porque no funcionan los

antivirus, y la eficiencia de este manual “El

Secreto Mejor guardado de la Informática”, después

de ello ha surgido la venta de él a un precio

demasiado accesible para que todo aquel que desee

mejorar su modo de trabajar con el PC lo pueda

hacer siguiendo aquí explicado.

Mitos y Verdades sobre el Contagio con Virus.

1.- Tengo el mejor antivirus que existe

Actualmente en el mercado, es original así que no

me contagiare de Virus.

Ese mito es el que mas frecuente se escucha ya que

la mayoría piensa que si tienen un buen antivirus

ya están seguros, totalmente falso, ningún

antivirus garantiza ni puede detener todo lo que

se diseña a diario para destruir los ordenadores,

todos los días a todas horas hay nuevos usuarios

de computadoras jugando a ser “Hackers”

desarrollando nuevas “armas” para demostrar que

son buenos en sus conocimientos y por más que un

antivirus este al día nunca podrá detener toda la

cantidad de nueva programación creada con el

propósito de destruir, ¿quiere pruebas?, lo invito

amigo lector en estos momentos a quitar el

antivirus que tiene y bajar unas versiones de

prueba, escanear la Computadora, verá como saldrán

algunos que su antivirus que tenia instalado no

detecto, se dará cuenta al hacer este experimento

que cada antivirus tiene su nivel de eficacia como

también su nivel de ineficiencia, esto es real y

más peligroso de lo que usted imagina a si que

concluimos ningún antivirus lograra librarme de

los virus.

2.- Si nunca me conecto a Internet no tendré

Virus.

Mucha gente piensa que estando lejos del internet

lograra dejar de sufrir estos problemas, sin

embargo actualmente el contagio por programas

informáticos que dañen a su equipo de computo no

solo viaja por internet, también existen las

posibilidades de sufrirlo con todos los medios

extraíbles que usa nuestra computadora, como:

memorias, mp3, mp4, celulares, Cd ROM, Disquetes,

DVD, etc., muchas veces sin saberlo hemos guardado

alguna canción, o documento junto con alguna

código malicioso sin nosotros saberlo, llegamos a

nuestro ordenador y le metemos los datos

guardados, y sorpresa de igual modo nosotros

mismos infectamos nuestra computadora, a si que

como ya nos hemos dado cuenta no solo el internet

daña nuestros equipos también la información que

le metamos por los diferentes medios de

almacenamiento extraíble.

3.- No tengo nada Importante en mi computadora a

si que no seré “atractivo a nadie”

La mayoría piensa que solamente el espionaje se

aplica a las empresas o gente con dinero ya que

ellos satisfacen las necesidades de los que se

dedican al espionaje por internet, sin embargo es

totalmente falso, cualquier computadora puede

servir para hacer operaciones de manera anónima y

si no está usted protegido, quizá usted está

siendo usado, para que otra persona con no muy

buenas intenciones, este usando sus datos

personales para realizar sus fechorías sin ser

inculpado en caso de investigación y logro del

origen de ataque lo único que se encuentre es que

el único sospechoso sea usted, ya que las pistas

apuntan a sus datos y computadora, y todo eso

sucedió debido a un descuido de seguridad, mismos

que fueron aprovechados por X persona para cometer

una fechoría sin ser culpado y en caso de

investigación lo único que se encuentre sea que

todas las pistas apuntan a usted y su computadora.

4.- Si yo no descargo nada extraño de internet, no

voy a tener virus

Como se sabe para poder meterse a un ordenador

necesitamos tener la confianza de la victima para

que el nos abra las puertas, ¿Cómo se logra? Muy

simple regalando algún programa, por lo general

caro y en el introducimos el código para después

poder usarlo, sin embargo muchos evitan ese tipo

de descargas y no descargan nada y piensan que así

no tendrán problemas, nada más falso y lejos de la

realidad, muchos virus y demás derivados usan los

puertos de confianza que utilizan nuestros

programas comunes como Messenger, entre otros que

son de confianza para los antivirus y por esas

puertas entran con toda facilidad y tranquilidad,

a si que el mito de no descargar nada extraño de

Internet es igual a decir que no hay ningún

problema de contagio a ningún problema está

tirado.

Analogía de cómo Funciona “El Secreto Mejor

Guardado de la Informática”

Vamos a tomar una analogía para poder explicar él

como funciona “El Secreto Mejor Guardado de la

Informática”, imaginemos que usted tiene una caja

fuerte en la cual guarda sus joyas más valiosas,

y tiene 5 llaves en las cuales solo usted junto

con 5 personas más pueden tener el total acceso a

dicha caja fuerte, no hay nadie más solo usted y 5

personas más de su total confianza, y cierto día

usted llega y habré la caja fuerte ¿y cuál va

siendo su sorpresa? Que dicha caja fuerte esta

vacía, pero lo más extraño es que no hay huella de

que hayan forcejeado la caja, no hay rastros de

daño físico, todo apunta a que la caja fue abierta

por alguien que tenía las llaves para hacerlo,

¿Quiénes son los sospechosos?, tiene 5 en su

lista, 5 que tiene la llave y pueden tener total

acceso a la caja para vaciarla cuando quieran.

¿Cómo se aplica esto a lo que me pasa en mi

Computadora?

Muy simple, su computadora la usa usted junto con

otros miembros quizás de su familia, y aunque

usted dejo la computadora bien, cuando la vuelve a

usar se da cuenta que ya está dañada por un código

malicioso y usted no fue el que lo introdujo, lo

más lógico es que alguien que tiene el total

acceso al sistema lo hizo, y todo por tener los

permisos para hacerlo, se da cuenta de todo lo

implica la seguridad, no solo usted puede dañar su

computador si no alguien que tenga permisos para

hacer lo que se le venga en gana una vez dentro,

por lo tanto no es de extrañar que la modificación

de la misma se haga.

“El Secreto Mejor Guardado de la Informática”

Amigo llegamos a la parte que decidió, la

adquisición de “el secreto mejor guardado de la

Informática”, la parte que le Interesa que le

intrigo, que movió su curiosidad, eso que las

grades corporaciones no le han dicho ni le dirán

sobre seguridad debido a que representa un

beneficio para ellas, sin embargo hoy aprenderá a

trabajar de una manera totalmente segura y

diferente ya que está en sus manos “El Secreto

Mejor Guardado de la Informática, Comencemos:

Pasos a Seguir.

Le sugiero que lea todo el contenido, lo razone y

después lo aplique para evitar confusiones.

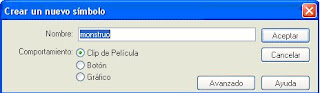

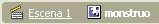

1.- Formatee su Computadora con el Sistema

Operativo de su elección nosotros usaremos Windows

Xp, una vez hecho esto instale todos los programas

que vaya a usar.

Nota: no es un requisito, pero si es mucho mejor

hacerlo así, si no lo quieres hacer o no sabe como

proceda al paso Dos.

2.-Si no quiere o desconoce como formatear su

computadora, entonces haga lo siguiente, escanee

su computadora con 3 antivirus de diferentes

compañías y unos software anti espías de

preferencia anti espías que tengan buena fama y

antivirus igual, si quiere saber cuál es el mejor

en estos momentos use el buscador GOOGLE, haga la

pregunta correcta sobre cuál es el mejor antivirus

o anti espías en estos momentos cheque las

respuestas que se dan en los foros de opinión por

lo regular las personas que discuten algún tema en

esos espacios son usuarios como usted y yo algunos

con mucha experiencia y otros no pero entre todos

hablamos de nuestra experiencia personal con

dichos programas ellos le dirán que piensan de

dichos programas , usted instálelos en su

computadora, uno la vez y escanee la misma.

Ejemplo: Si instala Panda Antivirus escanee la

computadora, y después desinstálelo, para proceder

a instalar NoD32, lo mismo escanee la computadora

y desinstalé el antivirus si usted no desinstala

el antivirus antes de usar otro puede dañar su

equipo.

3.- Escanee su computadora usando un programa anti

espías, puede ser Spybot, pero usted sabrá cual le

conviene, esto puede ser antes de pasar los

diferentes antivirus o después, no importa el

orden.

Nota: No es necesario hacer tanto escaneo si usted

formateo su computadora.

4.- Busque algún Programa que resuelva problemas

del registro, algunos recomendados son CCleaner, o

Tune Up , son muy intuitivos, busque las opciones

que digan reparar errores del registro, por lo

regular cuando trabajamos con escaneo el registro

queda dañado en caso de haber encontrado algunos

códigos maliciosos dejando cierta parte de Windows

con mal funcionamiento estos programas corrigen

estos errores.

5.- Todos los programas que usted usa algunos se

actualizan de vez en cuando verifique que estén

programados para que lo hagan de manera

automática.

6.- Algunos programas tales como Nero entre otros

fusionan solamente si es el administrador y tiene

los permisos para ejecutarlo, en caso de que sea

el usuario el que usara dicho programa no lo podrá

hacer, por lo tanto verifique que sus programas

estén configurados para funcionar ya sea en modo

Administrador, como en modo usuario, daré un

ejemplo usando Nero versión 9.

Ejemplo

A) De clic en inicio, y después todos los

programas

B) Busque la carpeta Nero, después selecciones

Nero Tookit

C) Por Ultimo de clic en Nero BurnRight

D) Cuando le aparezca el cuadro de dialogo notara

que hay un titulo que dice “Grupo de usuarios con

derecho de grabación” por defecto viene

seleccionado que solo aquel que sea administrador

podrá usar dicho programa para grabar.

E) Cambie los permisos marcando la casilla todos,

con esto usted deja autorizado que cualquiera

puede usar este programa en su computadora, mas

adelante entenderá el por qué se debe hacer esto,

de clic después de seleccionar todos en Aplicar,

dígale que si a la pregunta de si está seguro de

cambiar la coniguracion, y por ultimo Aceptar. Y

cierre la ventana.

Nota. Tenga cuidado si está trabajando ya que la

computadora se reiniciara.

7. Asumiendo que Usted ya vacuno su computadora y

lo dejo con un antivirus y todos los programas que

usa configurados para ser utilizados como

administrador y que su actualización sea

automática procederemos a lo siguiente:

De clic en el botón inicio de Windows y entre

panel de control,

8.- Dentro del Panel de Control, busque la opción

cuentas de usuario y selecciónela.

9.- Dentro de las cuentas de Usuario seleccione la

opción: Crear una nueva cuenta y de un clic

10.- A esa cuanta le daremos el nombre de Internet

11.- Después de poner el nombre damos clic en

siguiente, y al elegir el tipo de cuenta marcamos

la casilla Limitada.

Por Ultimo Clic en Crear cuenta y Listo.

12.-Reinicie la Computadora y entre a la cuenta de

Administrador, no a la que creo con el nombre de

Internet, y entre nuevamente al panel de control

seleccione las cuentas y póngales su respectiva

contraseña.

Nota: la mayoría usan contraseñas muy fáciles de

burlar por eso le sugiero usar contraseñas

Alfanumericas, es decir, contraseñas que estén

hechas por números y letras mesclando mayúsculas y

minúsculas, ejemplos.

Contraseña fácil de burlar: “pepito28”

Contraseña Difícil: “A35milg9BC”

Muy bien una vez hecho esto procedemos a trabajar

explicando para que y el por qué de esta forma de

trabajo.

Reinicia tu PC y entra a la cuenta de Internet, a

partir de hoy tu trabajaras en esta cuenta y todos

los usuarios que tengas o deban usar esta

computadora deberás crearles una pero con derechos

limitados, la cuenta que sea administrador solo

debe ser una y solo debe ser administrada por

usted, “El secreto Mejor Guardado de la

Informática”, consiste en cambiar nuestros hábitos

en nuestra manera de trabajar con nuestros

equipos, la mayoría trabajamos en un PC siendo

administradores, como tales podemos programar y

desprogramar la computadora instalándole todo lo

que queríamos inclusive virus.

Le voy a explicar sin ser demasiado técnicos y

con mucha lógica cómo funcionan los virus,

troyanos, espías, etc., en fin todo programa que

instala.

Para poder Funcionar todo código en nuestro

ordenador necesita tener los permisos de un

administrador para poder instalarse, de esta

manera tener acceso al registro y modificarlo , un

código malicioso para poder auto ejecutarse como

la gran mayoría lo hacen, necesita tener los

permisos de administrador para poder auto

instalarse y funcionar, al crear nosotros la

cuenta de usuario limitado no tendremos acceso al

registro de la computadora por lo tanto no

podremos instalar nada aunque lo hagamos al

propósito, también aunque todo código malicioso se

auto ejecute solo para poder instalarse sin

nuestro consentimiento como lo hacen su mayoría

no podrá hacerlo debido a que no posee derechos de

administrador del equipo para modificar el

registro e instalarse y ponerse hacer su “gracia”.

Ahora comprenderá cual es “El secreto mejor

guardado de la informática”, el por qué de la

analogía de la caja fuerte, es muy simple, si

nosotros tenemos una computadora y le damos los

permisos de administrador al que se la prestemos,

por lógica él podrá instalar código malicioso, en

cambio si la configuramos como se enseño arriba y

lo usamos de esa manera aunque se quiera meter un

código malicioso a propósito no se podrá.

De ahí que insistimos dejar todo Programa que

usemos configurado de manera que se actualice

automáticamente, o con los permisos para ser

usados por todos los usuarios limitados, como el

caso del Nero 9 ya que cuando no se tienen los

permisos se ha comprobado que es imposible grabar

con el programa Nero si se trabaja como Usuario

Limitado.

Este es “El Secreto Mejor Guardado de la

Informática”,: usar nuestro ordenador sin permisos

para modificar el registro, cambiar nuestros

hábitos de trabajo para no navegar por internet

exponiéndose a todo ya que estamos trabajando de

un modo que cualquiera tiene los permisos para

modificar nuestra Computadora a su antojo y

hacernos la vida difícil, buscando miles de

soluciones, probando múltiples programas, usando

“Trucos” raros que al final nos llevan a la

conclusión que en lugar de haber mejorado nuestra

computadora, la hemos empeorado.

Le Invito a poner en práctica este modo de Trabajo

y vivir feliz libre de virus, si desea otro método

podremos enseñarle a como Formatear su computadora

en 8 minutos, como dejarla como nueva en 8

minutos, con todos los programas y datos, sin

perder nada de Información, funcionando como

cuando la compro, son 2 Prácticos videos que le

darán una valiosa información, imagínese que echa

a perder el sistema operativo de su computadora y

esta quedara inservible y la única solución sea

formatear, pues ya no ocupara todas las horas que

le llevaban hacerlo gracias a este método usted

pasara de 5 horas a 8 minutos.

Pero eso será en otro Material, si gusta puede

Pedir más Información con la persona que le vendió

este Manual.

Yo me despido de usted puede contactarme en caso

de dudas, recibe un cordial saludo.

Atte.: Francisco Félix Autor de “El Secreto Mejor

Guardado de la Informática”